WordPress+Welcartを利用すれば、少ない工数で自社ECサイトを構築できるため、多くのユーザーにとって魅力的な選択肢です。しかし、ECサイトはクレジットカード情報や個人情報を取り扱う特性上、常にセキュリティリスクが伴います。

「WordPress+Welcartで作るECサイトのセキュリティ対策完全ガイド」では、脆弱性対策やパスワード管理、バックアップの重要性など、基本的なセキュリティ対策を網羅的にご紹介しました。今回はその内容と関連する事例として、実際に起きたセキュリティ事例と具体的な被害・対応策をまとめています。

自分のサイトでは大丈夫だろうと思っていても、攻撃者は常に新しい手口を用意しており、少しの油断が大きな損害へつながる可能性があります。これから紹介する5つの事例を通じて、実際のリスクの大きさを再認識し、前回の対策ガイドとあわせて「抜け漏れ」がないか改めてチェックしてみてください。

目次

事例1:カードの不正利用が多発し、チャージバックに悩まされたケース

あるECサイトでは、「@qq.com」「@hotmail.com」などのフリーメールドメインを使った大量の新規会員登録が発生し、次々に商品を購入する動きがありました。一見、本物の注文のように見えましたが、実は不正に取得したクレジットカードを使って決済していたのです。

被害

チャージバック

不正利用が発覚すると、支払われた金額はカード会社から店舗側に返金請求(チャージバック)されます。結果的に売上は取り消され、発送してしまった商品は取り戻すことができず、大きな損害となってしまいました。

決済代行会社との信頼関係低下

「セキュリティ対策が不十分なのではないか」と疑念を持たれ、最悪の場合は取引停止のリスクもあります。

実施した対策

新規会員登録メール認証機能の導入

新規会員がメールアドレスの有効性を確認しないとアカウントを登録できないよう設定しました。これにより、架空・使い捨てアドレスでの大量登録が大幅に減少しました。

不自然な住所や名前のフィルタリング

Welcartから公開されたパッチプラグインを導入し、システム側で「日本国内に存在しない住所」や「明らかにランダム文字列の名前」を弾くフィルタを強化し、怪しい登録を拒否する工夫を行いました。

対策のポイント

不審な会員登録・注文が増えたら「何かがおかしい」と早期に気づくためのモニタリング体制が重要です。

怪しいと思った注文は、実際に電話をかけるなどして本人確認を行ってから商品を発送するといいですね。

購入時に本人認証やクレジットカードチェックを行う外部サービス(O-PLUX)もあるので、注文数が多い場合は導入を検討しましょう。

事例2:住所や名前が明らかにデタラメな会員登録が急増

不審な会員登録が続発した事例です。登録名が「aaaaaaaa」だったり、住所欄が明らかにランダムな数字列だったりと、実在しない情報で会員アカウントが大量に作られていたのです。

被害

サイト管理データの混乱

実際に不正注文は無かったものの、デタラメな会員情報が大量に混入することで、どれが本当の顧客か判別しづらくなりました。

顧客サポートの手間増加

問い合わせ時に会員情報を照合しにくくなり、サポート担当者が不審会員を手作業でチェックする必要が生じました。

実施した対策

不自然な住所や名前のフィルタリング

Welcartから公開されたパッチプラグインを導入し、システム側で「日本国内に存在しない住所」や「明らかにランダム文字列の名前」を弾くフィルタを強化し、怪しい登録をはじく工夫を行いました。

Google reCAPTCHAの設定

新規会員登録フォームにGoogle reCAPTCHAを追加し、ロボットプログラムによる大量登録をブロックしました。導入直後からスパム登録数が激減し、実用性の高さを実感したそうです。

対策のポイント

不正な会員登録は、放置すると不正購入に発展する可能性があります。見つけたらすぐに対処しましょう。

Google reCAPTCHAは問い合わせフォームだけでなく、会員登録フォームにも有効です。

事例3:管理画面へのログイン試行が多発

管理画面や会員ログインページに対して、大量のログイン試行(ブルートフォースアタック)が行われていました。運営者がサーバーログを確認したところ、短時間で同一IPアドレスや海外IPから何百回ものログイン失敗が記録されていたのです。

被害

不正ログイン試行の多発

直接的な被害は確認されていないものの、脆弱なパスワードを利用していた場合は簡単に突破される可能性がある状態でした。

サーバー負荷によるサイト動作の不安定化

サーバーへの負荷が高まり、一時的にサイトの表示速度が落ちるなどの影響も懸念されました。

実施した対策

ブルートフォース攻撃対策の強化

管理画面の方はWordPressセキュリティプラグイン(Wordfenceなど)の機能を活用、また会員のログインでは、Welcartのブルートフォース攻撃対策をオンにして、一定回数のログイン失敗でロックアウトする設定を導入しました。

会員パスワードのルール強化

強固なパスワードを推奨(最低8文字以上、英数字と記号の混在など)し、古いパスワードを使い続けないよう定期的にリセットを促しました。

Basic認証での二重保護

wp-login.phpへアクセスする前にBasic認証を要求し、外部からの総当たり攻撃を大幅に削減しました。

二要素認証(2FA)の導入

管理アカウントには必ず2FAを設定し、万が一パスワードが漏れてもログインできないようにしました。

対策のポイント

ログイン関連のセキュリティは、「何重にもロックをかける」方が圧倒的に安全性が高まります。

怪しいログが増えたらすぐにプラグイン設定やサーバー設定を見直す習慣をつけておくと、被害を最小限に抑えられます。

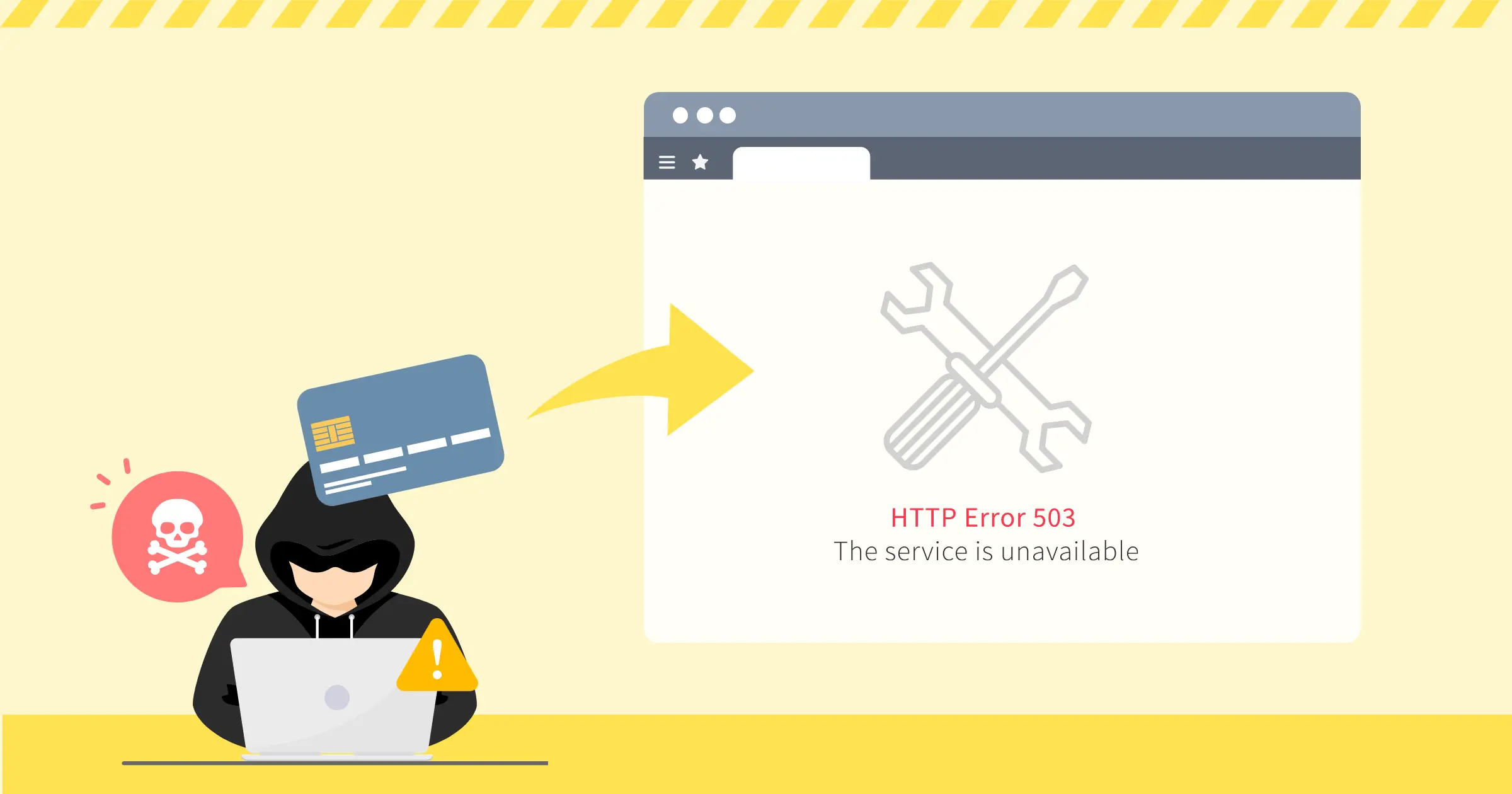

事例4:クレジットマスターアタックでサイトを一時閉鎖

外部で流出した大量のカード情報を、「正しく使えるかどうか」を試す「クレジットマスター攻撃」がサイトに集中しました。不正に作られたアカウントから小額決済を何度も試みることで、実際に通ってしまうカードが見つかると、さらに大きな被害へつながる恐れがあります。

被害

決済会社からの警告・取引停止措置

決済会社が不自然なトランザクションを検知し、注意通告がありました。その後、一時的に決済機能を停止させられる事態に陥りました。

売上減少・信頼低下

決済ができない間は当然売上が落ち、顧客にも「不正利用が多いサイト?」というイメージを与えてしまう可能性がありました。

実施した対策

カード利用試行の制御

Welcartのクレジットカードセキュリティ対策機能を有効にし、何度もカード入力を試みるアクセスをブロックしました。

海外IPのアクセス制限

ほとんどが国内ユーザーの場合、海外IPからのアクセスを遮断することで、クレジットマスターアタックの試行回数を大幅に減らせました。

対策のポイント

不正カード情報の試し打ちは、「数撃てば当たる」という考え方で連続攻撃されるのが特徴です。

システム的なガードを複数用意する(クレジットカードセキュリティ対策、本人確認、海外アクセス遮断など)ことで、手口を広くカバーできます。

事例5:問い合わせフォームのスパム増加でメールボックスがパンク

問い合わせフォームに海外からのスパム投稿が相次ぎ、メールボックスがあっという間に「迷惑メール」で埋め尽くされました。見落としてはいけない顧客の問い合わせが埋もれてしまうリスクが生じ、運営に大きな支障をきたしました。

被害

顧客への対応遅延

本来、早急に返答すべき問い合わせがスパムメールに埋もれてしまい、対応が遅れました。結果的に顧客満足度が下がる恐れがあります。

スタッフ負担の増加

スタッフが手動で迷惑メールを仕分けする必要があり、多大な時間を取られる状態が続きました。

実施した対策

Akismetの導入

WordPress公式のスパム対策プラグインであるAkismetを使用し、問い合わせやコメントを自動でスパム判定する仕組みを整えました。

Google reCAPTCHAの追加

問い合わせフォームにもGoogle reCAPTCHAを入れ、ロボットによる連続投稿を防止しました。結果として、スパムメール数が激減し、スタッフの負担も大幅に軽減されました。

対策のポイント

Google reCAPTCHAやAkismetなどのスパム対策を併用すると、問い合わせフォームのスパムはかなり抑制できることがわかります。

メールアドレスをサイト上に直接掲載している場合は、そこからもスパムが来る可能性があるため、メールフォームを経由させる仕組みが望ましいです。

まとめ

セキュリティ対策は「複数の鍵」で防御を固める

これら5つの事例を見てもわかるように、1つの対策だけでは不十分なケースが多いです。ブルートフォース攻撃にはログイン制限や2FAが有効でも、クレジットマスター攻撃には別のアプローチが必要です。スパム登録や不審な会員の発生にはメール認証やフィルタリングなどを組み合わせることでリスクを下げられます。

今すぐできる主な対策

WordPress本体やWelcart、プラグインの定期アップデート

Google reCAPTCHAやAkismetなどの導入でスパム排除

ブルートフォース対策、2FA、Basic認証などのログイン保護

新規会員登録のメール認証や追加本人確認

海外IPアドレスの制限(必要に応じて)

不正登録ではパッチが公開されましたが、入力文字列だけをチェックするパッチではイタチごっことなってしまいます。しっかりとチェックを行いたい場合はO-PLUXなどのサービスを利用するのも効果的です。

不正対策サービス O-PLUX

O-PLUX Account Protection

アカウント乗っ取り対策として、本人認証を行うサービスです。ログイン時の端末判定やBOT判定、IPアドレス分析などを通じて不正アクセスを検出します。Welcart対応の連携プラグインも近日中にリリース予定です。

O-PLUX Payment Protection

クレジットカード決済時の不正注文を防ぐサービスで、盗難カードや転売目的の注文などを事前に検知します。利用する決済手段によって実装方法が異なるため、Welcartでの実装をご希望の場合は事前にご相談ください。

常に新しい攻撃手法が生まれるのがセキュリティの世界です。大切なのは、「定期的なメンテナンス」と「複数の対策を組み合わせる」ことです。もしサイトの動作や注文に違和感を覚えたら、早めにログを確認し、必要に応じてプラグインや設定を見直しましょう。

セキュリティはECサイトの信用を守る最重要要素です。

ぜひ今回の事例を参考に、ご自身のサイトをしっかりと守る仕組みづくりを強化してみてください。