ECサイトは、商品やサービスをオンラインで販売・決済するため、ユーザーの個人情報やクレジットカード情報を扱う高リスク領域といえます。特にWordPress+Welcartは手軽さと拡張性の高さから多くのサイトで採用されていますが、その手軽さが故にセキュリティに関心の薄いユーザーも多いようです。

- アップデートを怠ると、脆弱性を突かれる可能性があります。

- パスワードを使い回ししていると、アカウントを乗っ取られる恐れがあります。

- SSLが未導入、または決済まわりの設定に不備があると、情報漏洩につながる可能性があります。

これらはほんの一例ですが、被害が発生すれば企業の信用が大きく損なわれ、売上や顧客離れといった深刻な問題に直面します。本記事では、WordPress+WelcartでECサイトを安全に運営するためのポイントを網羅的に紹介します。もし対策がおろそかになっていると感じたら、ぜひ本記事を参考にセキュリティを強化し、健全なEC運営を実現しましょう。

目次

注意すべきセキュリティリスクと対策

WordPress+Welcartを運用するECサイトは、以下のような代表的リスクに直面しやすいです。

- WordPress本体およびプラグインの脆弱性

- 不十分なパスワード管理によるアカウント乗っ取り

- 個人情報漏洩のリスク

- マルウェア感染やフィッシングサイトへの誘導リスク

- バックアップと復元テスト(すべてのリスク対策を支える基盤)

- フィッシングメールや悪意のあるサイトからの感染リスク(運営上のヒューマンリスク)

ここでは、それぞれのリスクの内容を詳しく掘り下げるとともに、現場で実行しやすい具体的な対策をあわせて解説します。

WordPress本体およびプラグインの脆弱性

リスク内容

古いバージョンの放置による既知の脆弱性悪用

WordPressやWelcartを含むプラグイン・テーマは、頻繁にバージョンアップされます。新機能の追加だけでなく、既知の脆弱性を修正する更新が多いのが実情です。

世界中で利用されているWordPressは、脆弱性が公になると攻撃ツールがすぐに出回るため、古いバージョンを放置すると「攻撃し放題」の状態になってしまう危険があります。

不要プラグインやテーマの残骸

テストのためにインストールしたプラグインやテーマを無効化しただけで削除しないケースも多いですが、無効化しているだけではコードがサーバー上に残っている状態です。

攻撃者は、このように放置されたプラグインやテーマの脆弱性を探し、サイトへの侵入口として利用することがあります。

具体的な対策

バージョン管理・自動アップデートの活用

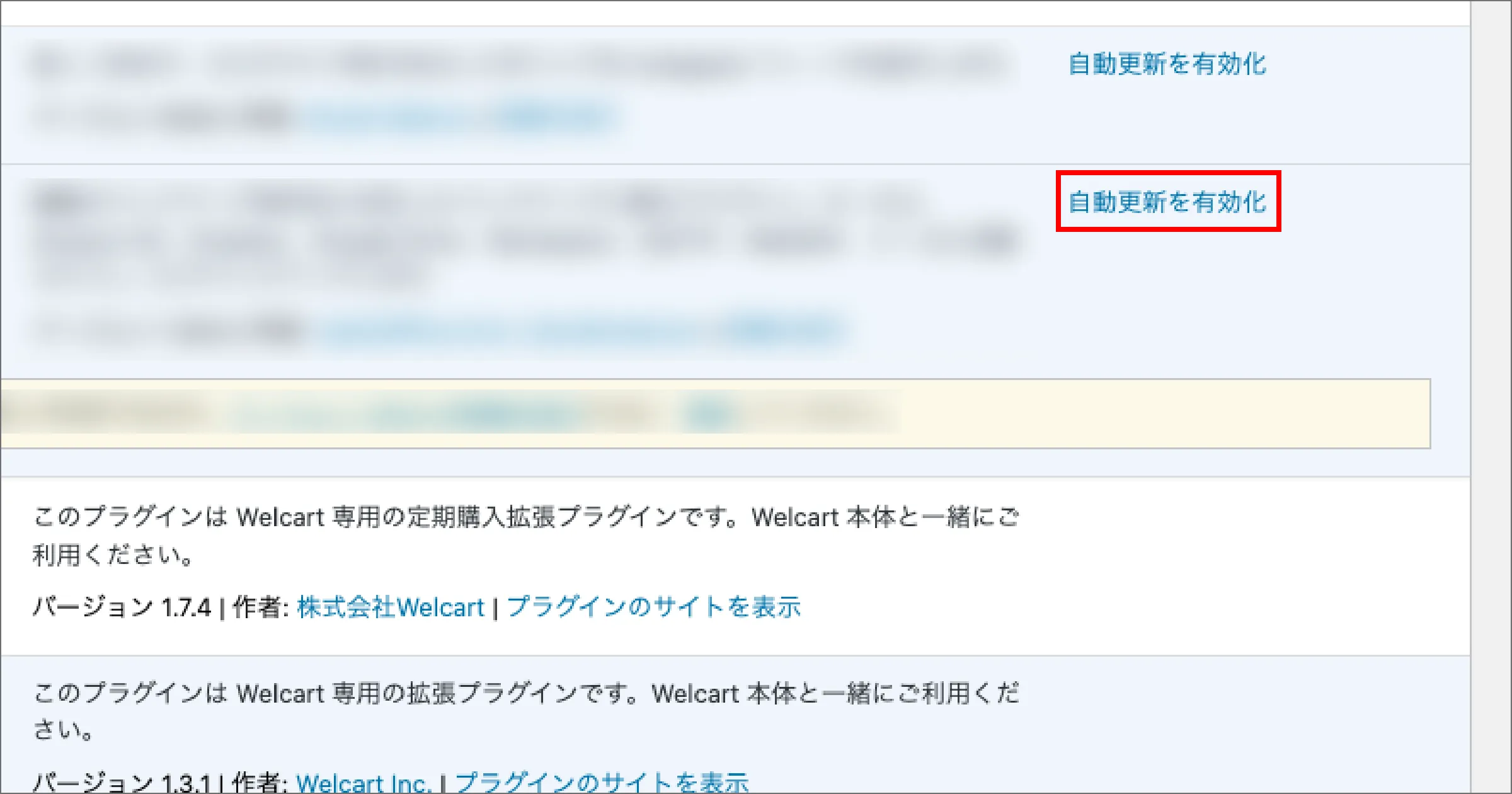

WordPress 5.5以降では、プラグインやテーマの自動更新を管理画面から設定できます。必要に応じて自動アップデートを有効にし、こまめに最新化を図りましょう。

ただし、メジャーアップデートには互換性リスクがあるため、ステージング環境(テスト環境)で事前に動作確認を行うと安心です。

WordPressの「ダッシュボード」>「更新」に入ると、メンテナンスリリースとセキュリティリリースのみ自動更新にする設定が見られます。こうすることで、メジャーアップデートの自動更新を防ぐことが可能です。

Welcart公式サイト・フォーラムの定期チェック

Welcart公式サイトに掲載されるアップデート情報や脆弱性に関するアナウンスを、定期的に確認しましょう。

フォーラムやSNSなどで報告される不具合や脆弱性情報も収集しておくと、トラブル回避に役立ちます。

不要プラグイン・テーマのアンインストール(削除)

無効化しただけで放置せず、実際にサーバー上から削除してコードを残さないようにしましょう。

「念のために取っておく」という発想は危険です。サーバー上のファイルは常に“最小限”に保つことが大切です。

PHPの更新

WordPressやプラグインだけでなく、サーバーの更新も重要です。特にPHPの更新を長期間放置すると、まとめてバージョンを上げる際に不具合が発生しやすくなります。少しずつアップデートするのが望ましいです。

ただし、プラグインが対応していないPHPバージョンに上げることは避けましょう。プラグインの対応状況をよく確認しながらアップデートしてください。

テーマはサイト制作時のまま放置されがちなので、PHPを更新した際に不具合が起きるケースも多いです。万一エラーが出た場合は、迅速に修正が必要です。

不十分なパスワード管理によるアカウント乗っ取り

リスク内容

管理者アカウントが狙われる「ブルートフォースアタック」

WordPressの/wp-login.phpページに対し、パスワードを総当たりで試す「ブルートフォースアタック」は非常に多いです。

「admin123」「password」などの簡単なパスワードを設定していると、短時間で突破される恐れがあります。

パスワードリスト攻撃による使い回しの悪用

他サービス(SNSやフリーメールなど)から流出したメールアドレスやパスワードのリストを利用し、WordPressにログインできるか試す攻撃です。

大量のアカウント情報が闇市場で売買されており、管理者やスタッフが流出情報を使い回していると即アウトという深刻なリスクがあります。

会員情報の流出や不正注文

管理者だけでなく、会員(顧客)のパスワードが弱い場合でも、不正注文や個人情報の閲覧・改ざんにつながり、ショップ全体の信頼を失います。

具体的な対策

強固なパスワードの設定ガイドライン

英大文字・小文字・数字・記号を混在させ、最低8文字以上(推奨12文字以上)を設定しましょう。

管理者やスタッフには、パスワードの使い回しを禁止し、定期的な変更を促すルールを明文化しておくことが重要です。

会員登録時にパスワード強度をチェックする仕組みを導入するのも有効です。

「Welcartならではのセキュリティ対策」セクションを参照

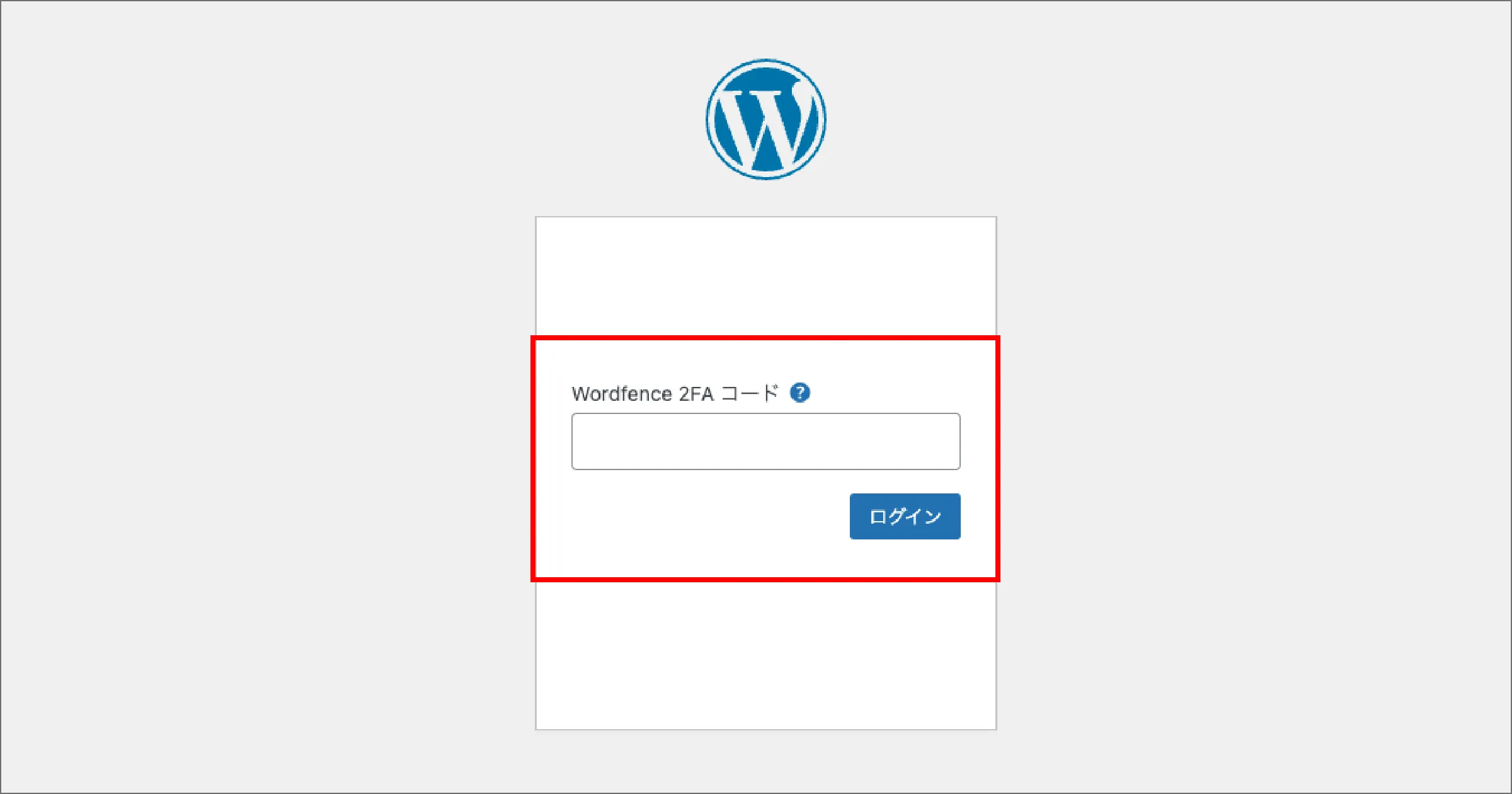

二段階認証(2FA)の導入

「Google Authenticator」や「Two Factor Authentication」などのプラグインを活用して、ログイン時にワンタイムパスコードを入力させると安全性が高まります。

特に管理者アカウントには2FAの導入を強く推奨します。パスワードが漏れても2FAがあれば、ログインされる可能性を大幅に低減できます。

ロックアウト機能・アカウントロックの活用

一定回数ログインに失敗したら、そのIPアドレスやアカウントを一時的にロックする機能をセキュリティプラグイン(例:Wordfence)で設定しましょう。

不正ログイン試行を強制的にブロックできるため、ブルートフォースアタックの成功率を大幅に下げられます。

個人情報漏洩のリスク

リスク内容

通信経路の脆弱性(SSL/TLS未導入や混在コンテンツ)

個人情報を扱うページ(会員ページ)がHTTP接続のままだと、第三者に盗聴されるリスクが非常に高いです。

画像やスクリプトだけHTTPで読み込む「混在コンテンツ(Mixed Content)」でも、ブラウザ警告や改ざんリスクが生じます。

個人情報保護・法令遵守上の問題

サイトに「プライバシーポリシー」や「特定商取引法に基づく表示」などが適切に記載されていないと、顧客の信頼を失うだけでなく、法令違反とみなされる可能性があります。

具体的な対策

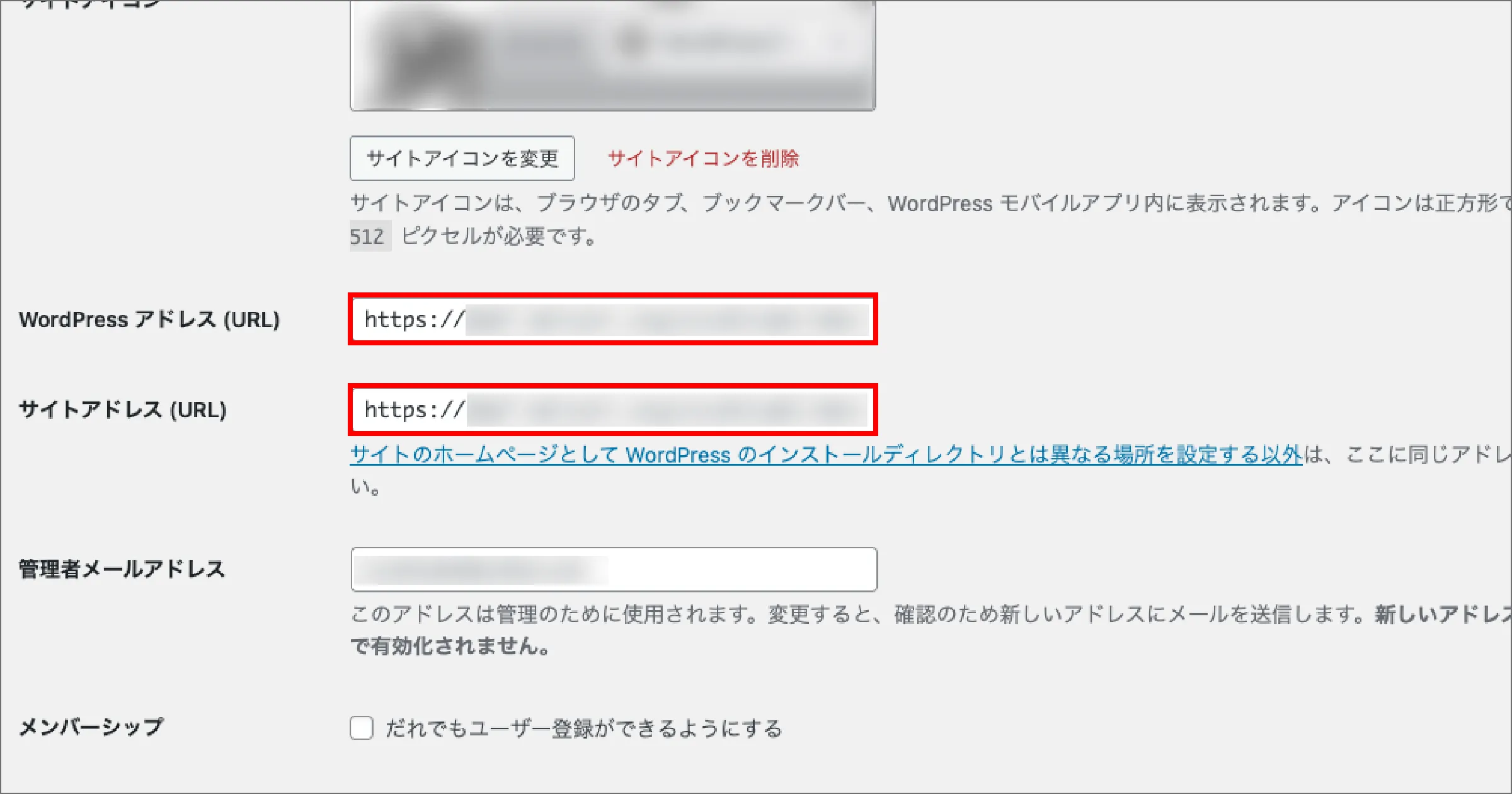

常時SSL化(HTTPS化)の徹底

Let’s Encryptなどの無料SSL証明書を利用する場合も、証明書の自動更新が正しく設定されているか確認しましょう。

WordPressの「設定」→「一般」でサイトURLをhttps://に変更し、.htaccess(Apache)やNginxの設定でHTTP→HTTPSリダイレクトを行います。

テーマやプラグインで読み込む外部リソースをすべてhttps://に置き換え、混在コンテンツをゼロにすると安全です。詳しくは常時SSL化の設定方法も参考にしてください。

決済プラグインの管理と外部サービス連携の強化

公式の決済代行サービスと連携するプラグインは最新版を利用し、開発元の推奨設定を守ることが重要です。

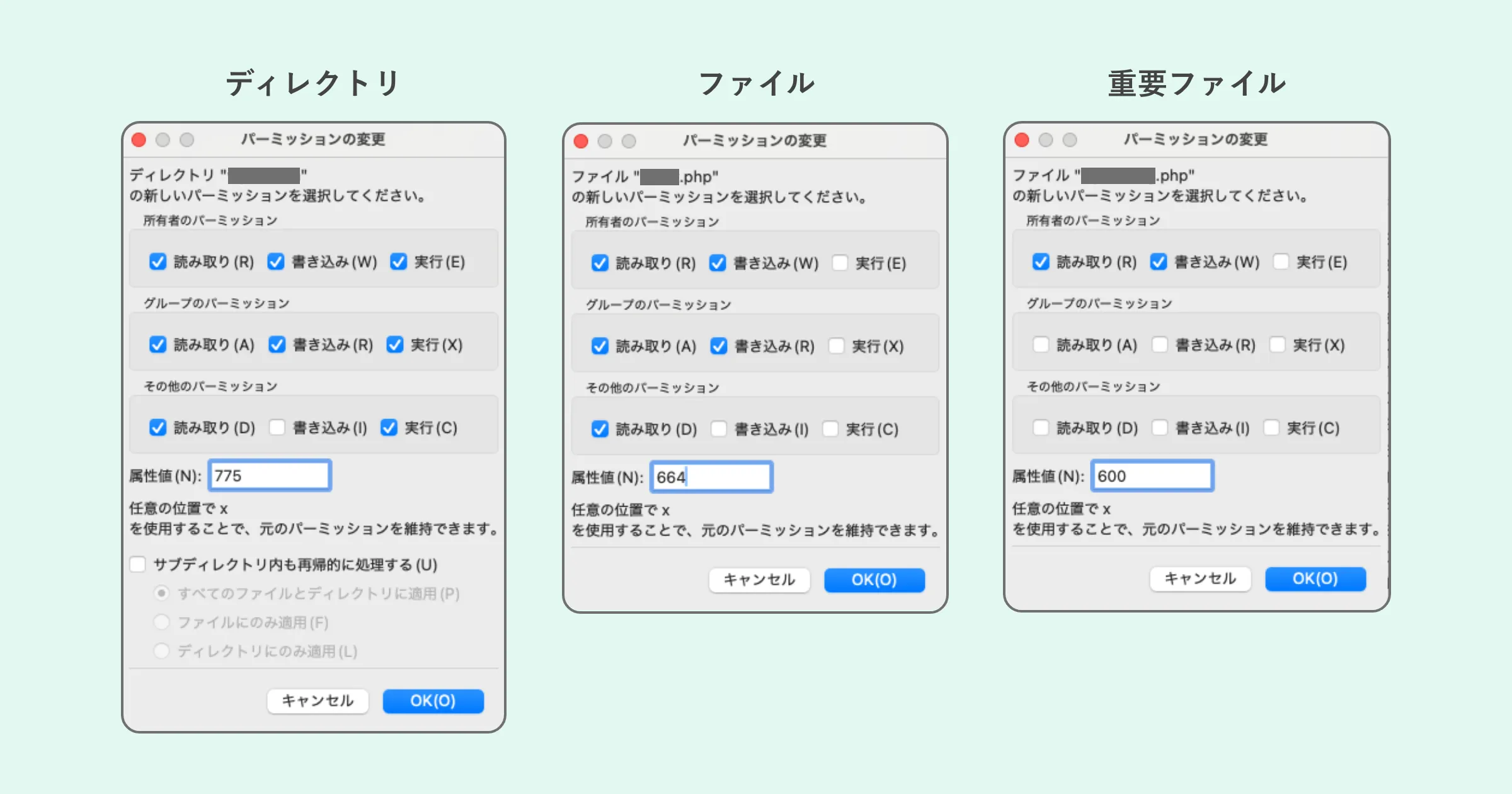

APIキーやシークレットキーなど気密性の高い情報はwp-config.phpなど、外部からアクセスされにくいファイルに記述し、ファイル権限を適切に制限(600など)してください。

決済サービス側のダッシュボードにも二段階認証やIP制限がある場合は、積極的に導入しましょう。

マルウェア感染やフィッシングサイトへの誘導リスク

リスク内容

改ざんを通じた悪意あるコードの埋め込み

攻撃者がWordPressの脆弱性や管理者アカウントを突破し、テーマファイルやプラグインファイルに不正スクリプトを仕込む可能性があります。

その結果、訪問者のブラウザを利用した暗号通貨マイニング(クリプトジャッキング)や、フィッシングサイトへのリダイレクトなどが発生します。

バックドアファイルの設置

一度侵入された後、WordPressとは関係のないPHPファイルをアップロードし、いつでも再侵入できる“バックドア”が仕込まれる危険があります。

管理者が気づいてもファイルを隠蔽しやすいため、根本的な駆除やクリーンアップが難航しがちです。

検索エンジンやブラウザからの警告表示・信用低下

マルウェア感染を検知したGoogleや各ブラウザは、サイト表示前に警告画面を出すことがあります。

一度「危険サイト」とマークされると、検索順位の大幅なダウンやアクセス数の激減など、ビジネス面で致命的なダメージを受ける可能性があります。

具体的な対策

セキュリティプラグイン・WAFによる防御

WordPress専用のセキュリティプラグイン(例:Wordfence、SiteGuard WP Pluginなど)を導入し、ファイル変更検知・不正ログイン防止・悪意あるリクエストの遮断を行いましょう。

WordfenceなどのWAFを導入し、WordPressに到達する前に攻撃トラフィックをフィルタリングするのも有効です。

改ざん検知・ログ監視体制の整備

セキュリティプラグイン(Wordfence)で定期スキャンを設定し、コアファイルやプラグインファイルの変更を自動検知してメール通知するようにしましょう。

サーバーのアクセスログやエラーログを日常的にモニタリングし、急激なアクセスの増加や不審なPOSTリクエストがないかチェックします。

異常を発見したら、すぐに管理画面やFTPでファイルを確認し、バックアップからの復旧など迅速に対応しましょう。

ファイル権限と管理者権限の最適化

WordPressの推奨権限は、ディレクトリ755、ファイル644で、wp-config.phpなど重要ファイルは600にすることが多いです。

管理者権限は本当に必要なユーザーだけに絞り、投稿者や編集者など下位権限をうまく活用しましょう。

テーマやプラグインの編集機能(WordPress管理画面から直接PHPファイルを編集できる機能)は無効化しておき、管理画面が乗っ取られた場合の被害拡大を防ぐと安心です。

定期的な全サイトスキャンとアップデート

マルウェア駆除専用ツール(WordfenceのMalware Scanなど)を活用し、問題があれば即座に修正・除去する体制を整えます。

こまめなアップデートで脆弱性を放置しないようにし、日々のメンテナンスを怠らないようにしましょう。

バックアップと復元テスト(すべてのリスク対策を支える基盤)

リスク内容

バックアップ未実施による復旧不能リスク

どれだけセキュリティ対策をしていても、万全とはいえないのが現実です。攻撃や障害が起きた際にバックアップがないと、最悪の場合ゼロから作り直しが必要になります。

顧客データや注文履歴が消失すれば、ビジネス継続が困難になる可能性もあります。

バックアップはあっても“復元テスト未実施”で機能しないケース

「バックアップを取っていたのに、いざ復元しようとしたらファイルが壊れていた」「手順がわからない」などの悲劇は少なくありません。

実際の復旧手順を事前に試しておかないと、本番トラブル発生時に混乱や時間ロスが非常に大きくなります。

具体的な対策

定期的なバックアップと外部保存

UpdraftPlusなどを使い、週1回~毎日などサイト規模や更新頻度に応じた自動バックアップを行います。

バックアップ先は外部ストレージ(Googleドライブ、Dropbox、S3など)を利用し、サーバー障害やランサムウェア感染でもデータが失われないようにしましょう。

復元テストの習慣化

「バックアップが正常に使えるか」を確認するために、ステージング環境で定期的に復元テストを行いましょう。本番環境でテストしないように注意します。

プラグインのリストア機能が正常動作するか、データベースや商品情報が正しく復元されるかを確認し、手順をスタッフ間で共有しましょう。

差分バックアップやインクリメンタルバックアップ

ECサイトは注文データが増えるため、完全バックアップと差分バックアップを組み合わせると、データ転送量の削減やバックアップ時間の短縮が期待できます。

システムによる自動取得に加え、スタッフが手動でバックアップする運用を組み合わせることで、より安心な体制を整えられます。

フィッシングメールや悪意のあるサイトからの感染リスク(運営上のヒューマンリスク)

リスク内容

スタッフPCへのマルウェア感染による資格情報の流出

フィッシングメールのリンクや添付ファイル、不審サイトへのアクセスなどにより、スタッフPCがウイルスやスパイウェア、リモートアクセスツール(RAT)に感染する恐れがあります。

感染したPCに保存されているWordPress管理画面のログイン情報やFTP・SSHのアカウント情報が盗まれると、攻撃者が直接WordPress管理画面やFTPに侵入できる可能性があります。

マルウェアが仕込まれたファイルのアップロード

攻撃者が盗んだFTPアカウントを使い、WordPressのテーマファイルやプラグインフォルダに不正なPHPファイルをアップロードし、バックドアを設置するケースがあります。

この結果、サイトが改ざんされたり、顧客情報の大量流出や決済ページの改ざんによるクレジット情報の抜き取りが起こる可能性があります。

複数スタッフに広がる“横展開”リスク

マルウェア感染したPCから社内ネットワーク内の他のPCにウイルスが拡散し、複数スタッフの資格情報が同時に盗まれる恐れがあります。

攻撃者が取得した社内連絡先を使って「スタッフ同士を装った偽メール」を送信し、二次感染が広がるケースもあります。

具体的な対策

スタッフ向けセキュリティ教育・マニュアル整備

フィッシングメールの特徴(差出人アドレスのつづりミス・怪しいURLなど)や不審サイトにアクセスしない基本ルールを、定期的に研修・周知します。

「添付ファイルは開く前にウイルススキャンを実施」「見覚えのない請求書や急なパスワード変更依頼には慎重に対応」など、具体的な手順をマニュアル化し、全スタッフが閲覧できるようにしましょう。

業務用PC・業務環境のセキュリティ強化

OSやソフトウェアを常に最新バージョンにアップデートし、ウイルス対策ソフト(アンチウイルス/エンドポイント保護)を導入してリアルタイム保護を有効化します。

可能であれば業務用PCと私用PC・スマートフォンを分け、仕事用PCにはSNSや不要なアプリを入れず、感染リスクを下げましょう。

怪しいWebサイトをブロックするDNSフィルタリングやWebフィルタリングサービスの導入も検討します。

ログイン情報の安全な管理

ブラウザの自動パスワード保存機能は安易に使わないか、マスターパスワード機能などを設定して強固に管理しましょう。

FTPやSSHなどはキーファイル認証(パスワードレス接続)を導入できる場合、積極的に検討してパスワード盗難のリスクを下げます。

メモ帳やExcelなどで平文管理しているパスワードは厳禁です。パスワードマネージャー(1Password、LastPassなど)の利用を検討し、マスターパスワードを適切に保護しましょう。

アカウント共有禁止・権限分散

「1つの管理者アカウントを複数人で共用する」運用は避け、スタッフごとに別アカウントを作成します。

WordPress管理画面やFTPにログインできるスタッフは最小限にし、業務に応じて必要な権限だけを付与します。

特定のスタッフPCが感染しても、アカウントが限定されていれば被害を最小限に食い止められます。

異常検知と緊急対応フローの確立

サーバーログやWordPressセキュリティプラグインを定期的にチェックし、深夜帯の不自然なログインや海外IPからの大量アクセスなどがないかを監視します。

「不審なアクセスや改ざんを発見したら即報告→アカウント停止→パスワードリセット→復旧作業」という緊急対応フローを作成し、スタッフ全員が把握するようにします。

公開情報(管理画面URLやFTP情報など)を素早く変更できるように、バックアップ・復元テストを日頃から丁寧に行いましょう。

Welcartならではのセキュリティ対策

ここでは、Welcart特有の機能や決済プラグインが関わる部分に焦点を当てて説明します。

Welcartのセキュリティ機能

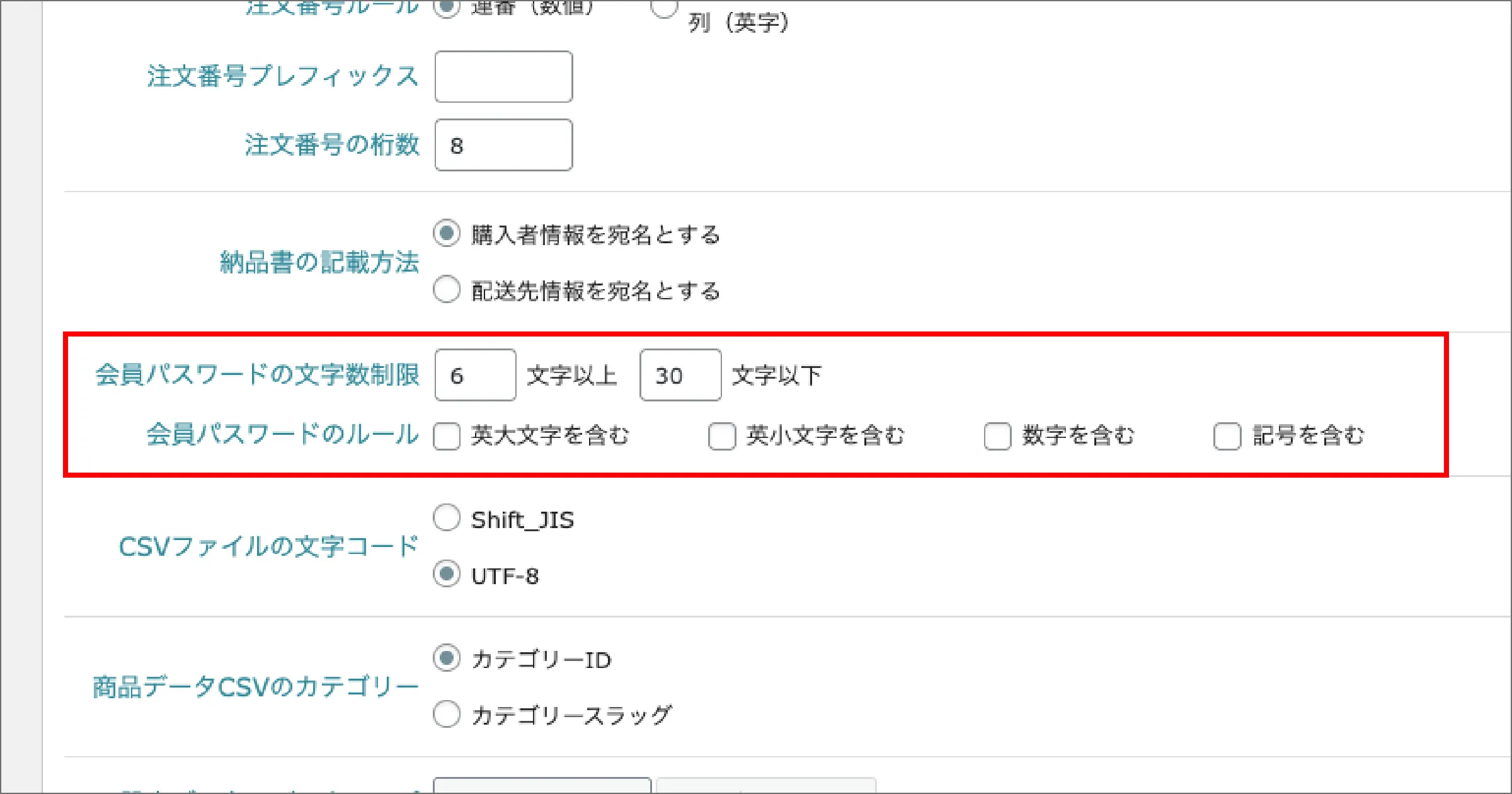

会員パスワードのルール設定

システム設定>システム設定

会員が設定するパスワードが脆弱にならないよう、文字制限ルールを指定できます。

会員登録および更新時のメール認証

システム設定>拡張機能>会員に関するセキュリティ

メールによる本人認証を通して、会員の登録や更新を行うよう制御できます。

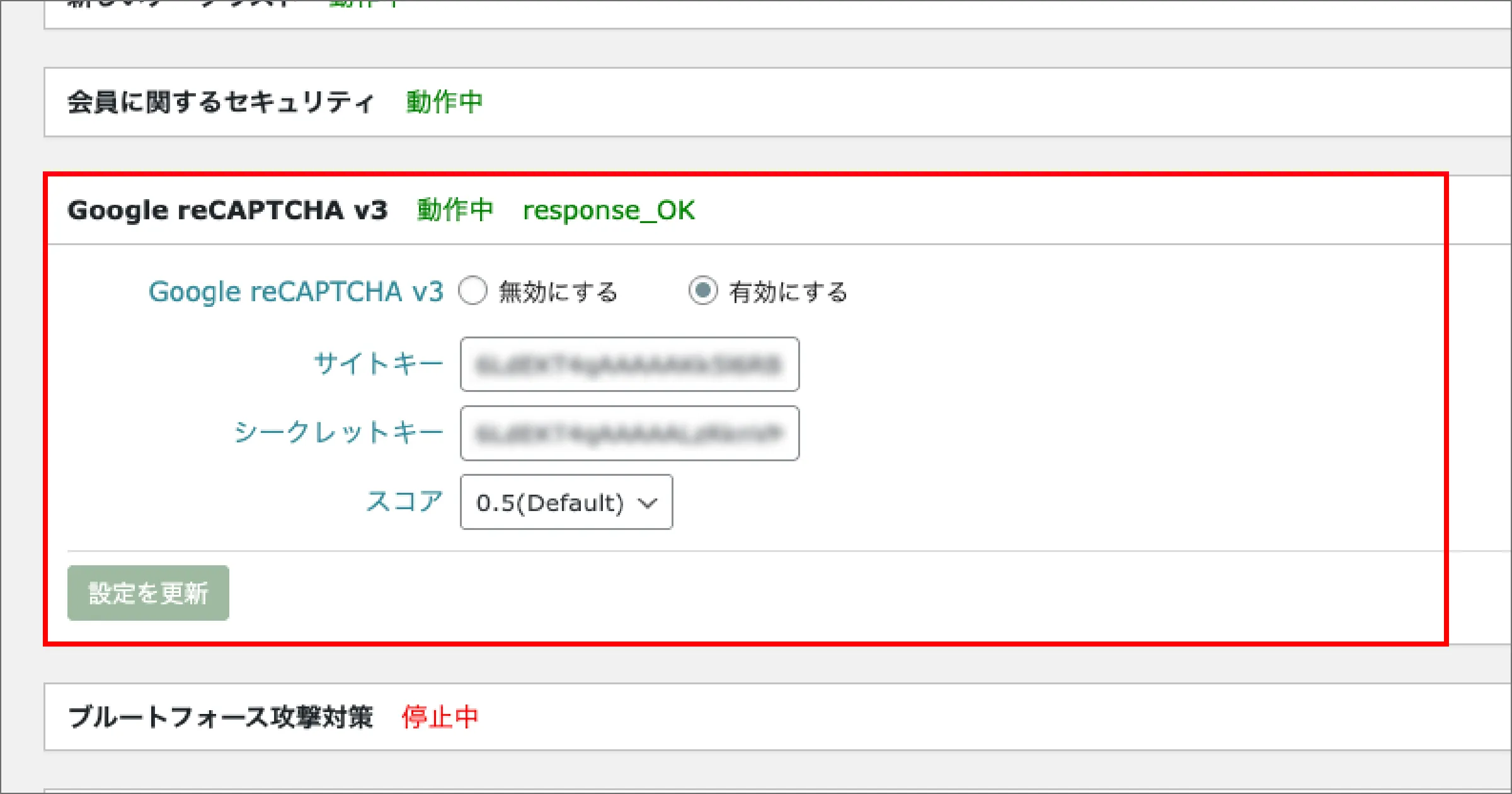

Google reCAPTCHA v3

システム設定>拡張機能>Google reCAPTCHA v3

入力フォームでGoogle reCAPTCHAを有効にします。

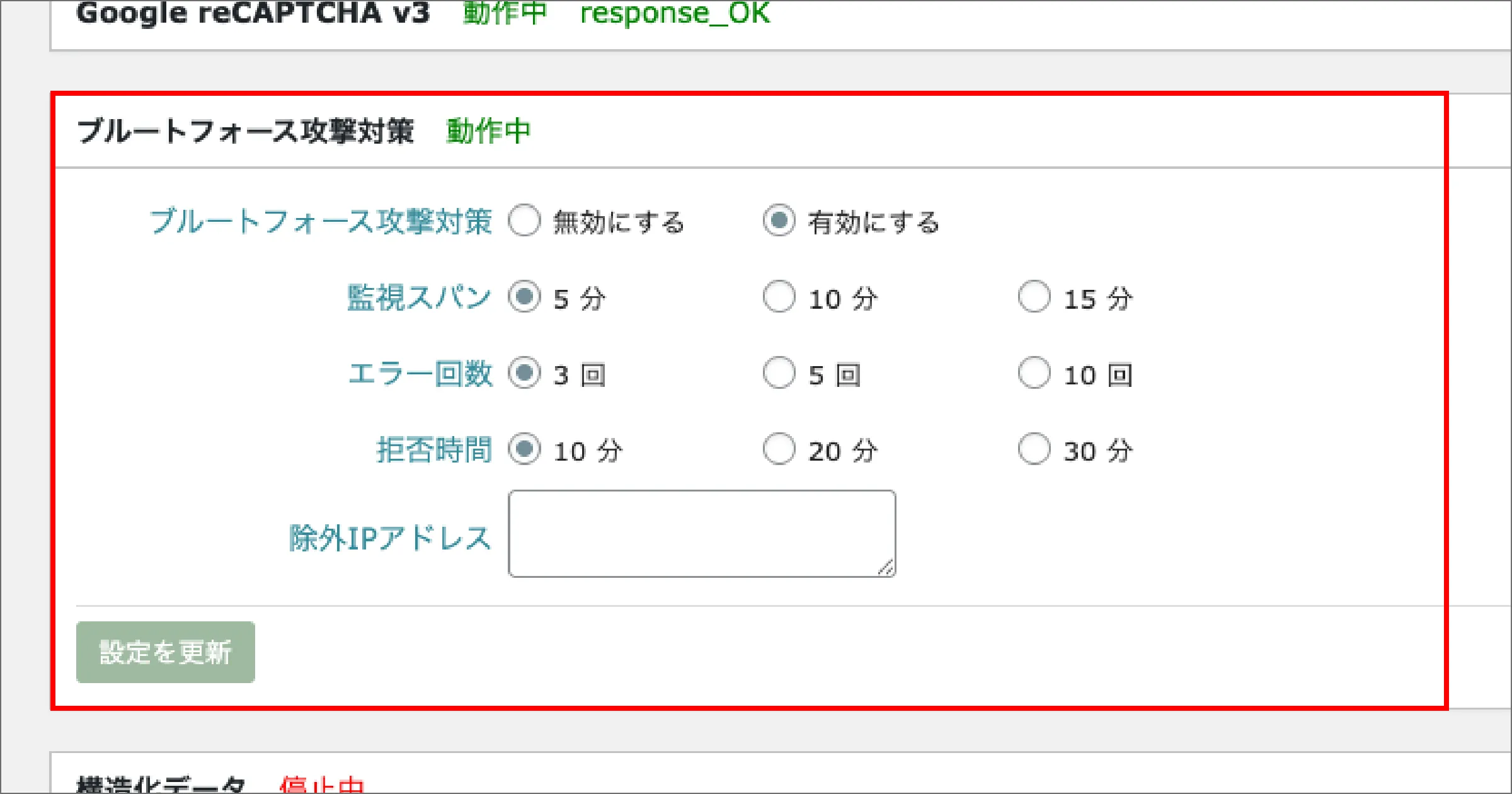

会員ログインのブルートフォース攻撃対策

システム設定>拡張機能>ブルートフォース攻撃対策

会員ログインの総当たり攻撃を防止できます。

操作ログ

システム設定>拡張機能>操作ログ

受注データや会員データの操作をログに残します。

クレジットマスター対策

システム設定>拡張機能>クレジットカードセキュリティ対策

クレジットカードが使えるかどうかを試す“クレジットマスター攻撃”を防ぐ機能です。

Welcart専用拡張プラグインの注意点

Welcartは国内の決済代行サービス(Amazon Pay決済、クロネコwebコレクト決済など)と連携できる独自の決済プラグインを提供しており、その他にも多数の拡張プラグインがあります。これらを利用する場合は、次の点に注意してください。

- プラグインのアップデート情報を定期的に確認し、脆弱性や不具合が発生していないかチェックします。

- APIキーやシークレットキーを安全に保管し、外部に漏洩しないようにします。

- 決済サービス側の管理画面にも不正ログイン対策(IP制限や二段階認証)がある場合は積極的に活用します。

また、Welcartのバージョンと拡張プラグインのバージョンとの整合性も重要です。古いWelcartに最新の拡張プラグインを入れる、またはその逆など、バージョンの組み合わせによっては不具合やセキュリティリスクが発生する場合があります。必ず両方のバージョン情報を確認しましょう。

Welcart側のセキュリティ通知や更新情報の活用法

Welcartでは、管理画面の「Welcart Shop」メニューを通じて更新情報やセキュリティ関連のアナウンス(Welcartインフォメーション)が行われることがあります。定期的に管理画面にアクセスして以下の点を確認しましょう。

- Welcartのバージョンが最新かどうか。

- 拡張プラグインのバージョンの更新がないか。

- Welcart公式サイトのブログやニュースでセキュリティ関連の情報が出ていないか。

アップデート通知メールの設定やRSSリーダーの活用などを行い、公式情報を見逃さないようにするとさらに安心です。

定期的なセキュリティチェックリスト

以下のようにチェック項目を整理し、「毎日」「毎週」「毎月」などの頻度別に対応すると効率的です。

毎日チェック

サイト表示の異常確認

ECサイトのトップページや商品ページを巡回し、改ざんや警告表示がないか目視で確認します。

ロード速度の極端な低下やレイアウト崩れが起きていないかも合わせてチェックします。

ログイン履歴・不審なアクティビティの確認

WordPress管理画面やセキュリティプラグイン(例:Wordfence、SiteGuard WP Plugin)のログイン履歴を確認し、深夜帯や海外からの怪しいログインがないかを見ます。

多数のログイン失敗や不審なアカウント作成が記録されていないか注意しましょう。

注文管理・顧客情報の整合性

管理画面で新規注文や会員登録を確認し、注文数や登録内容に不審点がないかをチェックします(大量の重複注文や海外IPなのに国内住所など)。

決済代行サービスの管理画面にもログインし、ステータスが正常に連動しているかを確認します。

スタッフ向け周知事項・メールのフィルタリング

スタッフ間で共有しているメールやチャットツールに、怪しいメール(フィッシング、請求書詐称など)が届いていないか短時間でチェックします。

添付ファイルを安易に開かないよう声掛けし合う習慣をつけましょう。

毎週チェック

WordPress/Welcart/プラグインのアップデート状況

管理画面の更新タブから、WordPressコア・プラグイン・テーマが最新バージョンかどうかを確認します。

Welcart公式サイトやフォーラムで告知されているアップデート情報や不具合情報がないかも併せてチェックしましょう。

セキュリティプラグインのスキャン結果

Wordfenceなどでファイル改ざんスキャンや脆弱性スキャンを実行し、検出結果をレビューします。

修復が必要なファイルや危険なプラグインがあれば即対応します。

バックアップログの確認

バックアッププラグイン(UpdraftPlus、BackWPupなど)の実行ログを見て、自動バックアップが正常に完了しているかを確かめます。

外部ストレージ(DropboxやGoogle Driveなど)への保存が成功しているかもチェックしてください。

スタッフPCのウイルス対策ソフト・OS更新状況

スタッフが使用するPCのOSやウイルス対策ソフトが最新の状態になっているかを確認し、必要があればアップデートを促します。

フィッシングメールや怪しいWebサイトへのアクセスに関するインシデント報告がないかもヒアリングし、問題があればマニュアルを見直しましょう。

アクセス解析・不審なIPチェック

Google Analyticsやサーバーログをざっと確認し、特定の国や特定IPからのアクセスが急増していないかを見ます。

CloudflareやAWS WAFを導入している場合は、ブロックされたリクエストの傾向を把握して、新しい攻撃パターンがないか注意します。

毎月チェック

バックアップの復元テスト

取得したバックアップをステージング環境にリストアし、正常に復旧できるかをテストします。

商品データや顧客情報が正しく復元されているか、サイトが正常に動作するかを確認し、手順をスタッフ間で共有します。

サーバー環境・バージョン確認

PHPやMySQL、その他ライブラリが最新の安定版かどうかを確認し、必要があればサーバー管理会社やホスティングサービスにアップデートを依頼します。

.htaccessやNginx設定など、セキュリティ上重要な部分の設定漏れやSSL証明書の期限切れがないかもチェックしましょう。

スタッフ権限・アカウント棚卸し

WordPress管理画面やFTP、サーバーパネルのアカウントを洗い出し、不必要なものや退職者のアカウントを無効化・削除します。

組織変更や退職者に伴うアカウント整理を年単位で行うと、不要なリスクを減らせます。

セキュリティ研修やマニュアルのアップデート

スタッフ向けに、フィッシングメールの最新事例やマルウェア感染トレンドを共有し、定期勉強会を開催します。

運用マニュアルに改善点があれば追記し、最新の版を周知徹底します。

四半期・半年に一度の追加チェック(必要に応じて)

緊急時対応フローのシミュレーション

「サイト改ざん発生」「スタッフPCのマルウェア感染」などのシナリオを想定し、どの順序で対応するとスムーズかロールプレイや訓練を行います。

連絡体制や報告ルート、顧客への告知方法などを再確認し、不備や抜け漏れがあれば修正します。

テーマ・プラグインのコードレビュー(可能な範囲で)

重要なテーマやプラグインについては、セキュリティ観点で怪しいコードがないか、開発会社や外部のセキュリティ専門家にレビューを依頼する方法もあります。

自社でカスタマイズした部分が、最新のWordPress基準やWelcart基準に合っているかを再度チェックしましょう。

PHPのバージョンも適正かどうか、アップグレードで不具合が出る可能性がないかを確認してください。

法令遵守・ポリシーの更新

個人情報保護法や特定商取引法などの法令改正や新しいガイドラインが出ていないか調べます。

サイトの「プライバシーポリシー」や「特定商取引法に基づく表記」が最新の内容になっているかを確認し、必要に応じて修正します。

チェックリストをPDFやスプレッドシートで作成し、チームや外部スタッフと共有しておくと、作業忘れを防止できます。また、担当者が不在の場合でも別のスタッフが確認できるよう、複数人で分担して管理するのがおすすめです。

おわりに

「セキュリティは継続的な努力が必要」という意識が大切です。

WordPress+WelcartのECサイトは、カスタマイズ性と利便性が高い反面、セキュリティに注意を怠ると大きなリスクを伴う可能性があります。セキュリティ対策は一度導入して終わりではなく、継続的なメンテナンスとモニタリングが必要です。

また、インターネット上では日々新しい攻撃手法が生まれているため、「リスクをゼロにする」のは難しいのが現状です。だからこそ、早期に発見し、早期に対処できる体制を構築しておくことがECサイト運営者には求められます。

早期発見・早期対応の重要性

もし万が一、改ざんや情報漏洩などの問題が起きた場合でも、早期に発見して迅速に対応することで被害を最小限に抑えられます。顧客への連絡やサイトの復旧、原因調査など、やるべきことは多いですが、日頃からバックアップやログ監査を適切に実施していれば、比較的スムーズに解決へ向かうことが可能です。

ぜひ本記事を参考に、「自分のECサイトのセキュリティ状況を改めてチェックしてみる」という行動に移してください。セキュリティを強化することは、顧客からの信頼度向上にも直結します。皆さまのECサイト運営が、安心・安全なものになることを心より願っています。